El hacking ético es la práctica que consiste en utilizar las habilidades en sistemas informáticos y de red para ayudar a las organizaciones o administradores de sistemas a probar sus mecanismos y procedimientos de seguridad, con el fin de identificar debilidades y/o vulnerabilidades.

¿Para qué es necesario el hacking ético en las organizaciones?

Cuando hablamos de hacking, lo primero que se nos viene a la cabeza son toda clase de ataques informáticos y actos de delincuencia, sin embargo, existe un tipo de hacking que puede ser bastante beneficioso para las empresas y es el hacking ético.

El hacking ético es una medida cada vez más utilizada por las empresas y básicamente se trata de una herramienta que permite identificar las vulnerabilidades de nuestra empresa, con el objetivo de llevar a cabo las medidas protectoras pertinentes para evitar tener que sufrir problemas en el futuro.

¿Conocías estos conceptos?

En este camino existen muchos desarrolladores que cometen errores, ya que se trata de un proceso muy subjetivo. Los siguientes son los errores más comunes que se cometen en el diseño de UX:

1. Ataque informático

Consiste en aprovechar alguna debilidad o falla en un software, en el hardware e incluso en las personas que forman parte de un ambiente informático.

Su propósito consiste en obtener un beneficio, causando un efecto negativo en la seguridad del sistema, que luego repercutirá directamente en los activos de dicha organización.

2. Auditoría de seguridad

Los análisis de seguridad informática como los Pentesting se deben realizar desde una perspectiva de un atacante potencial y pueden implicar la explotación de vulnerabilidades.

“Para saber defender, primero se debe aprender a atacar”

Aquí juega un papel muy importante: la ética del profesional, debido a que los hallazgos deben ser informados al interesado, junto con un reporte y una documentación debidamente estructurada, informando la magnitud del problema, ofreciendo soluciones.

3. Pentesting

Conjunto de metodologías y técnicas para la realización y simulación de un ataque en un escenario controlado. Se ejecuta un test de intrusión para evaluar la seguridad de un sistema o de una red informática para encontrar los puntos débiles o vulnerables. Este proceso orienta la identificación de vulnerabilidades en los siguientes frentes:

- Configuraciones incorrectas.

- Procesos de gestión deficientes.

- Bugs en el software.

4. Habilidades de un Pentester

• Conocimientos avanzados en lógica de programación (PHP, Python, ruby, C, C ++, .Net, Java, etc)

• Conocimientos en diversas plataformas de sistemas operativos Linux, Windows, Unix, etc.

• Conocimiento en redes y protocolos, arquitecturas, entre otros.

• Conocimiento en hardware y software.

• Conocimiento en técnicas, metodologías y herramienta de hacking.

• Capacidad de análisis e investigación para proveer soluciones.

Tipos de ataques

1. Activos:

Los ataques activos alteran y comprometen la disponibilidad, integridad y autenticidad de la información, afectando los sistemas, las redes y las aplicaciones del objetivo a atacar.

2. Pasivos:

Los ataques pasivos no alteran ni modifican el sistema o la red objetivo, solo se obtiene y compromete la confidencialidad de la información.

Ejemplo: Un sniffing de red, footprinting en la web

Modalidades de ataque

1. Ataque interno:

Un ataque interno es realizado desde el interior del perímetro del objetivo, por lo general suelen ser perpetrados por personal propio de la empresa como empleados inconformes o clientes que tienen accesos.

Por ejemplo un ataque a una wireless, robo de información, confidencial, instalación de software malicioso de forma directa.

2. Ataque externo:

El ataque externo es el que se realiza desde una fuente externa al perímetro del objetivo a atacar.

Por ejemplo internet o conexión por acceso remoto.

Existen diversos mecanismos que permiten que un atacante comprometa la seguridad de un sistema informático:

- Ataques al sistema operativo.

- Ataques a nivel de la aplicación.

- Ataques al código fuente de un aplicativo.

- Ataques configuraciones inadecuadas.

- Ataques a nivel de red.

- Ingeniería social

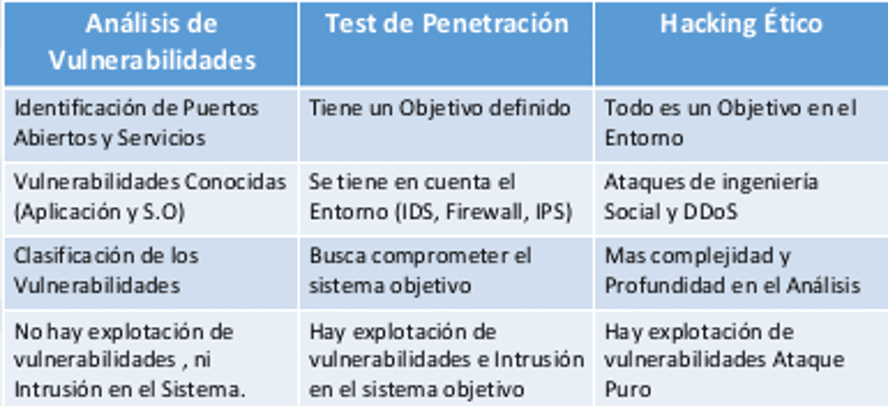

Tipos de análisis

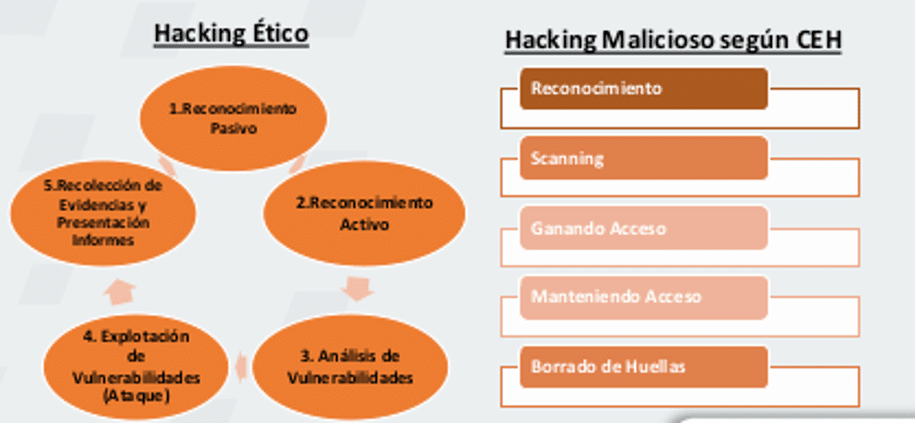

Hacking ético vs hacking malicioso

Referencias bibliográficas

Tomado de documentos de Seguridad informática ITM– Docente del Instituto Tecnológico Metropolitano ITM(Medellín, Antioquia) MSc Javier Durán [email protected]

https://www.prakmatic.com/la-importancia-del-hacking-etico-para-las-empresas/#:~:text=El%20hacking%20%C3%A9tico%20es%20una,sufrir%20problemas%20en%20el%20futuro.